Anbieter zum Thema

Eine isolierte Ausführungsumgebung

In Verbindung mit einem Software Security Module und einem Secure-Boot-Mechanismus wird sich die Integrität der Plattform, sowohl lokal als auch remote, jederzeit messen lassen. Zusätzlich wird der verwendete Arbeitsspeicher von Anwendungen seitenweise verschlüsselt werden können, um Sicherheitsanforderungen wie Vertraulichkeit und Integrität durchzusetzen.

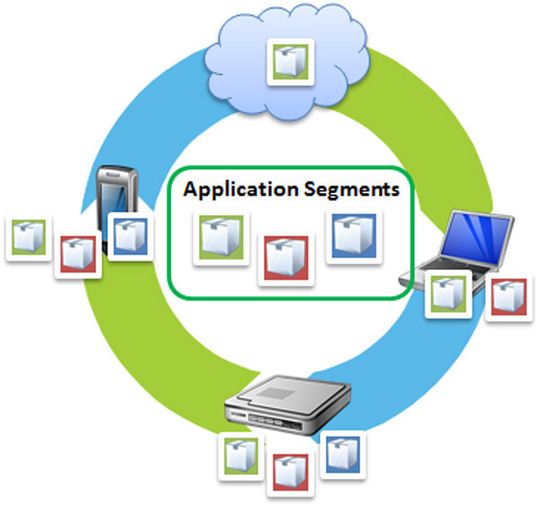

Dieses Vorgehen bietet zudem Schutz vor Angriffen auf Hardware und Software zur Laufzeit, wo derzeitige TPM-Lösungen nicht helfen können. Funktionale Bereiche von Cloud-Diensten oder andere Anwendungen können so beim Nutzer in einem stark isolierten und gesicherten Bereich ausgeführt werden und auf die Integrität der Plattform und ihren Endgeräten vertrauen.

Endgeräte, wie Notebooks, Smartphones oder Set-Top-Boxen befinden sich im Zugriff der Anwender und sind deshalb aus der Sicht von Anbietern stets Kompromittierungen ausgesetzt. Das Delegieren von sensiblen Berechnungen ist unter diesen Voraussetzungen kaum möglich.

Sensible Daten bleiben auf dem Endgerät

Der Dienstanbieter hat keine Grundlage, auf derer er den Ergebnissen von Endgeräten Vertrauen schenken könnte. Trotzdem kann die Einbeziehung dieser Geräte viele Vorteile bringen.

Sensible Daten müssten die Geräte nicht mehr verlassen, um Identität oder Gültigkeit eines Datensatzes zu gewährleisten. Die Sicherheitsziele des, von der Trusted Computing Group spezifizierten TPM's sind sehr ähnlich. Diesem Hardware-Chip wird seit seiner Geburt die Bedrohung der Privatsphäre vorgeworfen.

Obwohl die Spezifikation in diesem Punkt verbessertwurde und die Verbreitung mit mehreren Millionen Geräten stark ist, haben sich bisher kaum praktische Anwendungsszenarien durchsetzen können. Die jüngsten Entwicklungen von Windows 8 in Zusammenhang mit der TPM-Spezifikation 2.0 sorgen weiter für Skepsis und erzeugen auch hier einen Vertrauensverlust, der die breite Akzeptanz verhindert.

Angst vor Hintertüren

Die Zusammenarbeit mit der NSA in diesem Kontext erzeugt, besonders vor dem Hintergrund von PRISM, die Angst bald Geräte mit nicht entfernbarer, hardwarebasierter Backdoor im Haus zu haben. Es muss das richtige Gleichgewicht zwischen Freiheit des Anwenders und vertrauenswürdiger Zusicherung hergestellt werden. Nur eine starke Isolation, die die hardwarebasierte, sichere Welt von der unsicheren trennt kann hier Abhilfe schaffen, sodass der Anwender weiterhin volle Kontrolle über seine Geräte behalten kann.

Der Trescca-Ansatz kann die Grundlage bieten, um bestehenden Diensten ein Stück Vertrauen zurückzugeben. Auf der anderen Seite eröffnet es ein ganz neues Feld von Cloud-Anwendungen, die bisher nicht möglich sind. Die Einbeziehung von privaten Endgeräten zur Berechnung auf sensiblen Daten kommt durch ein fehlendes Vertrauensverhältnis nicht in Frage. Das Projekt versucht diese Lücke zu schließen, indem es Client-seitig eine sichere und vertrauenswürdige Ausführungsplattform für Anbieter und Nutzer entwickelt.

Der Autor:

Dr. Gunnar Schomaker beim Offis Gruppenleiter Energie, Energieeffizienz in der IKT.

(ID:42381045)

:quality(80)/p7i.vogel.de/wcms/c5/45/c54568adfee2a4c6ed992a94abebdb5e/0126992413v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/13/3f/133f5ccfbd6ce74a4f52ca35ea85669f/0127552212v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/43/e4/43e42f37cc71f12e6ae46717e700644e/0126701619v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/6b/d3/6bd32a13eda7f318ca266225d31e14e0/0128724306v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/88/1c/881c776229b8546b75ebf03b16b95c04/0128325584v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/56/a6/56a6cbd330270db46b739e8e67a3bae9/0127223376v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/71/df/71df3b24f4f5b15bbbdddb38e4d46301/0128778046v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/da/e6/dae656cdda32066f36e03455976a60f4/0128697357v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/ae/f4/aef413ed4859bbee6c1d3c45af147619/0128069563v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/87/cc/87cc46c6c556a3562a37df663392d122/0128734661v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/b4/1b/b41b9c6e88bd8483a2db60f509d61131/0128435735v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/ff/0d/ff0d69bf7d5c6f7dd3def3e53e738e1d/0127916883v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/de/b9/deb9b7f5a96c953565fadeea9cf56104/0128573226v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/ee/cb/eecb952ae6889ccdba1ea140958c93ce/0128434850v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/67/03/6703970cd61a6673d249ee1d55fc7d06/0128589163v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/89/8d/898d9a69260db6f7017dcee457fcddab/0128998051v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/d1/d8/d1d80e4b046fc26390602348bd4105dc/0128575534v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/b6/49/b649cf7a6b594f131e92c32c00d1dee4/0128846297v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/97/c1/97c1849a879c70ecbc6c2c9861497ef1/0128758121v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/fd/10/fd10e4216843219ced118a6c8f6f73f8/0128768369v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/8d/ab/8dab258e0eb14a71b53298faffd4aaba/0128585584v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/15/a3/15a312732340e5757952d9f4d3afe8ce/0128554930v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/7c/ff/7cff410a07d9a7cbe9f5bb93d5f7f463/0128348762v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/4d/58/4d58e0cfcb0e2d402f3f59ba49180551/0128590287v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/7b/43/7b4346180c4889f1b8e5f26af7125718/0128436273v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/5f/52/5f522be9df29a2344dee1cdb55de0e33/0128622890v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/4e/05/4e055dff3390e2d9145eb533b00dfe1e/0128408277v1.jpeg)

:fill(fff,0)/p7i.vogel.de/companies/67/ab/67ab4b88b1eda/netfiles-logo.png)

:fill(fff,0)/images.vogel.de/vogelonline/companyimg/135400/135488/65.jpg)

:fill(fff,0)/p7i.vogel.de/companies/67/dd/67dd21da675be/logo-horizontal-rgb.svg)

:quality(80)/p7i.vogel.de/wcms/d2/0b/d20b2d90ffa1395c091a0652e088ae24/0122753877v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/3d/07/3d07e3d178a93ddfb1221360ab1af0eb/0123552487v1.jpeg)